Обзор подготовлен

Как защищать хранилища данных и резервные копии

Актуальность проблемы защиты данных на серверах и резервных копиях подтверждается большим количеством инцидентов, происходящих с этими носителями в последнее время. Последствия таких инцидентов для компаний, их допустивших, нельзя назвать приятными. Поэтому неудивителен рост спроса на решения, обеспечивающие их безопасность.

Системы защиты данных при их хранении используются довольно давно. Те, кто застал эру pre-Windows, наверняка помнят пакет Norton Utilities для DOS, в состав которого, в числе прочего, входила утилита Diskreet. Данная утилита позволяла как шифровать диски целиком, так и создавать виртуальные шифрованные диски на базе файл-контейнеров.

Безусловно, с точки зрения современных требований, Norton Diskreet не выдерживает никакой критики — в качестве алгоритма шифрования использовался не очень надежный даже для того времени DES-56. Более того, позднее независимые исследователи обнаружили существенные недостатки в процедуре генерации ключа шифрования, что делало возможным дешифрование данных без ключа. Тем не менее, не надо забывать, что первый блин всегда комом, и первые автомобили тоже мало походили на современные.

Несмотря на такую, казалось бы, солидную для рынка, развивающегося «со скоростью мысли», историю, по-настоящему проблема защиты данных в процессе их хранения (server storage security) стала актуальной сравнительно недавно. Основными предпосылками этого многие аналитики называют повышение степени централизации данных, увеличение их объемов, а также рост емкости и миниатюризацию носителей.

Скорее всего, с этим можно согласиться. По крайней мере, раньше, когда «компьютер» занимал большой зал, а система хранения данных для него — еще один зал, риск того, что кто-то захватит с собой домой носитель с парой гигабайт конфиденциальной информации, чтобы поработать дома, был существенно ниже.

Кроме этого, в последнее время, в связи с ориентацией бизнеса на клиента, стали бурно развиваться системы типа CRM, в которых накапливается так называемые персональные данные. Для компаний эта информация важна с точки зрения оптимального развития и управления отношениями с клиентом. Очевидно, что чем больше информации компания хранит о клиенте, тем более гибко она может предложить ему свои продукты и услуги. С другой стороны, сбор и накапливание такой информации представляет определенную опасность для клиента — прежде всего, разглашение такой информации нарушает его право на тайну личной жизни. Кроме этого, в подобных БД, как правило, хранится такая информация (адрес, номер паспорта / водительского удостоверения, номера счетов и т.д.), которая может быть использована для того, что сейчас называют «кража личности».

«Кража личности» или «identity theft»

В последнее время в новостях или обзорах часто встречается словосочетание «кража личности». На первый взгляд, кажется, что речь идет о чем-то страшном — в голову приходят фантастические сюжеты, в которых коварные инопланетяне вселяются в тела ничего не подозревающих сограждан, или что-то в таком духе. На самом деле, это просто дословный перевод английской фразы «identity theft», что, если переводить не дословно, а по смыслу, означает хищение или получение каким-либо другим образом персональной информации для того, чтобы впоследствии можно было выдать себя за кого-то другого.

Надо сказать, что данная проблема более характерна для западных стран, в которых удобство клиентов возводится в такую степень, что о безопасности часто вообще не вспоминают. Например, в США открыть счет в банке и проводить по нему операции, и даже взять кредит или получить пластиковые карты можно, вообще не посещая банк — весь обмен информацией между банком и клиентом осуществляется по почте (обычной или электронной), а операции совершаются по телефону.

При этом для идентификации каждого клиента используется номер социального страхования и/или водительского удостоверения, которые, как правило, посторонним не известны. Если же злоумышленник узнает эту информацию о каком-то человеке, он может позвонить в банк, и, представившись им, совершить операцию по его счету в свою пользу.

Таким образом, кража личности — это, всего лишь, известный способ мошенничества на современный лад — кража персональной информации и использование ее в противозаконных целях. В нашей стране, к счастью (а может, к сожалению) это пока не работает, поскольку большинство операций требует личного присутствия клиента в отделении банка. Причем не просто так, а с паспортом. С одной стороны, это создает порой очереди в банках и вынуждает клиентов тратить много лишнего времени, а с другой — дает дополнительную уверенность в том, что деньги будут использованы только по инструкциям их владельца и никого другого. Тем не менее, конкуренция усиливается с каждым днем, и неизвестно, на какие ухищрения пойдут коммерческие структуры в будущем, чтобы привлечь клиентов. Именно поэтому в РФ в прошлом году был принят Закон о персональных данных, который обязывает компании, хранящие и обрабатывающие персональные данные, предпринимать адекватные меры для их защиты.

Что происходит, если данные не защищать?

Актуальность проблемы защиты данных на серверах и резервных копиях подтверждает большое количество инцидентов, происходящих с этими носителями в последнее время.

Например, в июне 2005 года американский Citibank потерял несколько магнитных лент при пересылке информации из своего офиса в Нью-Джерси в кредитное бюро в Техасе. Пересылка производилась курьерской службой UPS, на лентах содержалась информация о 3,9 миллионах клиентов.

В июне 2006 года неизвестный взломщик проник в один из офисов крупнейшей страховой компании AIG и похитил в числе прочего оборудование хранения данных, на котором находилась персональная, а в некоторых случаях и медицинская информация о 930 тыс. человек.

Вообще, за последние несколько лет инциденты, связанные с потерями, хищениями и прочими видами пропажи носителей данных происходят регулярно. В числе организаций, невнимательно относящихся к информации о своих клиентах и сотрудниках, оказались такие гиганты мирового бизнеса как UBS, Time Warner, Chase Card Services, Bank of America, Ameritrade, ABN Amro Bank, Marriott и т.д. Во всех случаях информация на утерянных носителях была в открытом виде.

А в августе 2007 года из офиса британской компании Forensic Telecommunication Services, которая занимается извлечением информации из мобильных устройств с целью ее последующего использования в качестве судебных доказательств, был похищен сервер, на котором хранились эти самые доказательства, причем для процессов против террористов и организованных преступных групп. Правда, в этом случае руководство компании оказалось более предусмотрительным, и информация на сервере была зашифрована.

Последствия таких инцидентов для компаний, их допустивших, никак нельзя назвать приятными. Прежде всего, такие инциденты чреваты дополнительными издержками, в последнее время даже было опубликовано несколько заметок на тему того, как эти убытки можно если не подсчитать, то хотя бы оценить. Для начала, компания, допустившая утечку данных, обязана уведомить всех клиентов, информация которых оказалась скомпрометирована. Разослать несколько миллионов писем — это уже может получиться приличная сумма. Потом необходимо какое-то время следить за счетами пострадавших клиентов для того, чтобы вовремя заблокировать подозрительные операции по ним. Кроме этого, подобные инциденты наносят ущерб имиджу компаний — наверняка часть клиентов решит, что если банк не может сохранить информацию о них, то свои деньги ему доверять тем более не стоит.

В каких случаях надо защищать носители

Очевидно, что задача защиты носителей несколько отличается от защиты других частей информационных систем — в частности, от той же защиты периметра сети. Например, если подключить компьютер к интернету, не снабдив его межсетевым экраном и антивирусом, с высокой вероятностью через несколько часов он окажется либо заражен каким-либо вирусом, либо превратится в «зомби» и станет частью бот-сети, рассылающей спам, а, скорее всего, произойдет и то, и другое. Что касается защиты носителей, то тут такой явной угрозы нет — неприятный инцидент может произойти, а может и «пронести».

Можно сравнить защиту носителей данных и страхование. Защита носителей — это своего рода страховой полис от неприятного инцидента, который предотвращает возможные убытки, вызванных этим инцидентом, и позволяет руководителю ИТ службы и руководству предприятия чувствовать себя более уверенно и спокойно перед лицом клиентов и акционеров.

В связи с этим, подходить к оценке необходимости внедрения средств защиты носителей стоит именно с такой точки зрения. Как известно, мало кто обладает способностями предсказывать будущее, и вполне может получиться так, что носитель с конфиденциальной информацией, который никак не может никуда деться, в результате какого-то стечения обстоятельств все таки попадает в чужие руки, несмотря на все политики и регламенты по обращению с ним.

Вот только некоторые предпосылки для возникновения обстоятельств, при которых может произойти компрометация данных:

Перевозка носителей, хранение их вне контролируемой территории. В первую очередь это относится к магнитным лентам. Как известно, для успешной реализации политики восстановления после аварий (disaster recovery), резервные копии должны храниться вне основного места хранения и обработки данных. Многие организации, чтобы выполнить это требование, пользуются услугами специализированных фирм, которые занимаются перевозкой и хранением носителей. С одной стороны, это удобно, с другой — появляются дополнительные риски, поскольку во время перевозки и хранения к носителю может иметь доступ неконтролируемое количество посторонних лиц.

Ремонт или утилизация носителей. Это больше относится к жестким дискам. Часто бывает, что при апгрейде дисковой системы старые жесткие диски продаются как бывшее в употреблении оборудование. При этом удалить всю информацию с них, что само по себе является непростой задачей, чаще всего забывают. Исследователи из Гарвардского университета, занимающиеся этой проблемой, в качестве эксперимента приобрели на аукционе eBay тысячу подержанных жестких дисков и обнаружили среди них несколько дисков из банкоматов и один диск из медицинского центра с персональной информацией о 31 тыс. пациентах. Кроме этого там были диски из супермаркета и турбюро, также содержащие конфиденциальную информацию.

Размещение сервера в стороннем дата-центре (collocation). Многие компании пользуются услугами сторонних дата-центров для размещения там своих серверов, либо с целью резервирования источников данных, либо для повышения доступности данных. Однако, когда сервер находится на территории, не контролируемой его владельцем, доступ к нему также очень сложно как-то ограничить.

Как видно, даже если не рассматривать откровенно криминальные варианты пропадания носителей данных, таких как, например, кража, в повседневной рутинной деятельности практически любой современной компании с развитой ИТ-инфраструктурой периодически возникают ситуации, в которых физический доступ посторонних лиц к носителям данных никак не ограничен.

Технологии и системы защиты

Очевидно, что для решения описанных задач наиболее приемлемой технологией, известной на сегодня, является шифрование. Если на носителе данные зашифрованы, то можно не беспокоиться об их компрометации вне зависимости от того, где этот носитель физически находится, какими путями перевозится, к кому в руки попадает и т.д. Естественно, при условии, что ключ шифрования хранится и передается отдельно от носителя. По оценкам большинства экспертов, для решения такой задачи вполне подходят современные симметричные криптоалгоритмы (например, AES) с длиной ключа 128 бит и выше.

Известны и другие способы решения этой задачи. Например, можно снабдить каждый перевозимый носитель уникальной RF-меткой, с помощью которой предполагается отслеживание местонахождения носителя в любой момент времени. Другой вариант — использование уничтожителей данных, которые срабатывают в определенный момент и размагничивают носители таким образом, что восстановить информацию с них невозможно. Для серверов такие устройства могут быть стационарными, для транспортировки — в виде кейса-дипломата.

Однако, недостатки этих способов по сравнению с шифрованием настолько очевидны, что, наверное, даже нет смысла их обсуждать. Тем более, что аналитики Gartner рекомендуют именно шифрование магнитных лент и жестких дисков как одну из мер, позволяющих существенно снизить риск утечки данных (Gartner Identifies Top 5 Steps to Dramatically Limit Data Loss and Information Leaks).

Как нужно шифровать данные?

На вопрос, как надо шифровать данные на носителях, ответ также очевиден — шифрование должно быть «прозрачным», то есть данные должны автоматически зашифровываться при записи на носитель, и расшифровываться при чтении.

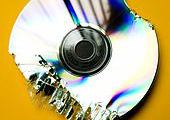

Если же перейти к анализу систем защиты, то выясняется, что бывают системы двух видов — программные и аппаратные. В производстве программных средств российские производители наиболее преуспели. В качестве примеров систем стоит упомянуть StrongDisk Server компании «Физтехсофт», SecretDisk Server NG компании Aladdin и Zserver Suite компании «SecurIT». Первые две системы обеспечивают защиту только на жестких дисках, а Zserver Suite — на жестких дисках, магнитных лентах и CD/DVD.

Зарубежные производители программных средств в основном специализируются на защите данных на ноутбуках — среди разработчиков таких систем стоит отметить Pointsec, Safeboot и PGP. Несмотря на то, что защита данных на ноутбуках — это тоже проблема storage security, мы не будем останавливаться на этих системах подробно, поскольку к ним предъявляются совершенно другие требования, чем к серверным системам.

Существуют и аппаратные средства для защиты хранилищ данных, к сожалению, российских компаний среди их производителей пока нет. Из таких систем стоит упомянуть Decru Datafort, Neoscale Cryptostor и DISUK Paranoia. Первые два продукта могут шифровать дисковые хранилища и магнитные ленты, последний — только магнитные ленты.

Преимущества и недостатки программных и аппаратных решений

Несмотря на то, что решаемые задачи одни и те же, в особенностях эксплуатации программных и аппаратных средств есть много отличий. Среди преимуществ программных средств стоит отметить, во-первых, их большую гибкость. Если в компании несколько десятков офисов, разбросанных по всему земному шару, внедрить систему программного шифрования из одного места будет гораздо проще, чем аппаратную. Во-вторых, программные средства не зависят от того, каким образом подключено хранилище к серверу и какой протокол используется (SCSI, Fiber Channel, iSCSI, Ethernet). Наконец, производительность программной системы шифрования будет расти параллельно с апгрейдом процессоров на сервере, на котором происходит шифрование. В случае же аппаратной системы может сложиться такая ситуация, что для повышения общей производительности кроме апгрейда основных компонент ИС придется полностью заменять также и систему шифрования.

С другой стороны, аппаратные средства не зависят от платформы и операционной системы сервера, поскольку они включаются в разрыв соединения сервера и хранилища. Кроме этого, аппаратные средства являются единственным вариантом решения задачи в случае использования устройств хранения NAS и технологии резервного копирования без участия сервера serverless backup, которая иногда применяется при реализации сетей хранения данных (SAN).

Существенным для сравнения является и финансовый фактор — стоимость аппаратных средств может превышать стоимость программных в десять и более раз.

Требования к системам защиты данных

Имеет смысл перечислить основные возможности, которые должна реализовывать система защиты данных при их хранении.

«Прозрачное» шифрование. Как уже говорилось, шифрование должно выполняться в автоматическом режиме — при чтении и записи соответствующих блоков данных.

Высокое быстродействие. Основная характеристика любых систем хранения данных — это скорость чтения и записи данных, будь это дисковое хранилище или устройство резервного копирования. Шифрование — это весьма сложный процесс, требующий существенных вычислительных ресурсов, поэтому нужно позаботиться о том, чтобы после внедрения быстродействие системы удовлетворяло пользователей.

Централизованное администрирование. Как правило, структура современных информационных систем имеет распределенный вид, и центров хранения и обработки данных может быть несколько. Очевидно, что должны быть возможности управления всеми системами шифрования из какого-то одного места.

Генерация и хранение ключей шифрования. В связи с тем, что управление ключами шифрования — это одно из самых уязвимых мест в любой криптосистеме, необходимо уделять этому вопросу особое внимание. Для генерации ключей шифрования лучше всего использовать физический датчик случайных чисел, а хранить их следует в памяти смарт-карт, защищенной PIN-кодом, в устройствах шифрования или в устройствах класса HSM.

Кворум ключей шифрования. На сегодняшний день кворум ключей шифрования — это одна из самых эффективных возможностей повысить гибкость управления системой и минимизировать «человеческий фактор». Кворум ключей, как следует из названия, предполагает разделение ключа шифрования по специальной формуле, например, на пять частей так, что наличие любых трех из которых необходимо и достаточно для сборки исходного ключа.

Поддержка наибольшего количества разных вариантов протоколов, носителей и хранилищ. Очевидно, что даже если какой-то компании требуется шифровать только жесткие диски, лучше выбрать решение, которое поддерживает и другие носители данных, поскольку, любая компания развивается, и даже если в настоящее время резервное копирование на магнитные ленты не используется, вполне возможно, что такая необходимость появится в ближайшем будущем.

Перспективы развития server storage security

Несмотря на то, что рынок систем server storage security не вступил еще в период зрелости, и пути его развития в будущем предсказать довольно сложно, можно выделить ряд трендов, которые, скорее всего, и будут влиять на его дальнейшую судьбу.

Во-первых, явно видна тенденция интеграции систем защиты данных при их хранении с операционными и прикладными системами. В качестве примеров можно привести модуль BitLocker компании Microsoft, который входит в состав ОС Windows и реализует шифрование разделов жесткого диска, и технологию Oracle Advanced Security компании Oracle, которая обеспечивает хранение баз данных в зашифрованном виде. Скорее всего, логичным развитием этой темы будет и встраивание процедур шифрования в ПО для резервного копирования, тем более что подобные экспериментальные реализации есть уже сегодня.

Во-вторых, интеграция осуществляется на корпоративном уровне, когда крупные ИТ-вендоры приобретают компании-производители систем защиты хранимых данных. Так, в 2005 году известный производитель дисковых массивов NetApp приобрел упоминавшуюся выше компанию Decru, основная специализация которой — разработка устройств защиты хранилищ. А совсем недавно, в октябре 2007 года, компания McAfee «прикупила» голландского производителя систем шифрования дисков для ноутбуков SafeBoot.

В-третьих, в рамках международной организации IEEE разрабатывается комплекс стандартов систем шифрования данных при их хранении. Это также обеспечит большую степень интеграции и совместимости таких систем.

Таким образом, в среднесрочной перспективе можно ожидать, что системы класса server storage security станут полноправными инструментами в арсенале средств обеспечения информационной безопасности уровня предприятий, задача их приобретения, развертывания, интеграции и эксплуатации будет простой и понятной, а количество проблем и вопросов, на которые нет ответа, сведется к минимуму.

Алексей Раевский